Informationelle Selbstbestimmung für mehr Privatsphäre im Web: Anonymes Surfen mit Tor

Tor ist ein Anonymisierungsdienst

basierend auf freier Software,

der die Privatsphäre von Alice und Bob der

oben beschriebenen Idee von Chaum

folgend durch mehrfaches, verschlüsseltes Weiterleiten ihrer Kommunikation

schützt, was als Anonymisierung bezeichnet wird.

Tor ist ein Anonymisierungsdienst

basierend auf freier Software,

der die Privatsphäre von Alice und Bob der

oben beschriebenen Idee von Chaum

folgend durch mehrfaches, verschlüsseltes Weiterleiten ihrer Kommunikation

schützt, was als Anonymisierung bezeichnet wird.

![]() Lesen Sie zuerst den

allgemeinen Abschnitt zu Proxies, um

zu verstehen, was mit Anonymität im Internet gemeint ist!

Lesen Sie zuerst den

allgemeinen Abschnitt zu Proxies, um

zu verstehen, was mit Anonymität im Internet gemeint ist!

Mit Tor wird die Browser-Kommunikation verschlüsselt über eine zufällig gewählte Kette von Zwischenstationen (Relays) abgewickelt, die weltweit verteilt sind. Dadurch sehen Dritte mit punktueller Kontrolle über die Netzwerkinfrastruktur nur noch verschlüsselte Kommunikation, ohne zu erfahren, wer mit wem kommuniziert. So sehen z. B. der Internet-Provider von Alice oder die Betreiberin des von ihr genutzten WLANs nur noch ihre verschlüsselte Kommunikation mit dem ersten Tor-Server, erfahren aber nichts über den besuchten Web-Server. Diese Dritten lernen also wesentlich weniger über Alice als zuvor, was ihre Privatsphäre schützt. Der eigentlich von Alice besuchte Web-Server sieht demgegenüber nur eine Anfrage des letzten Tor-Servers der Kette, des sogenannten Tor-Exits, weiß aber nicht, dass die Kommunikation von Alice initiiert wurde, was wiederum ihrer Privatsphäre dient. Auf diese Weise ermöglicht Tor das anonyme Surfen sowie die Anonymisierung anderer Internet-Protokolle.

Dieses zweiminütige Erklärvideo beschreibt in einfachen Worten, warum Tor eine gute Idee ist und wie es funktioniert.

Tor zeichnen folgende Besonderheiten aus. Erstens zielt Tor nicht nur auf die Anonymisierung beliebiger Internet-Kommunikation (Web, Instant Messaging, IRC, SSH …, siehe Torify Howto), sondern auch auf die Umgehung von Zensurmaßnahmen, um freie Meinungsbildung und -äußerung in totalitären (und anderen) Staaten zu ermöglichen. Zweitens sind die Tor-Server weltweit verteilt. Drittens kann jede/r Einzelne einen eigenen Tor-Server betreiben, von dem man dann schon mal weiß, dass er vertrauenswürdig ist. Die Rechtslage zum Betrieb eines Exit-Tor-Servers in Deutschland kann ich nicht beurteilen – es wurden schon Server beschlagnahmt, aber man kann sich auch mit Nicht-Exit-Servern (Relays) beteiligen; in Deutschland hilft der Verein Zwiebelfreunde. Viertens ist der für das anonyme Surfen im Internet vorgesehene Tor Browser nicht einfach ein speziell konfiguriertes Firefox-Profil, sondern ein auf dem Firefox basierender Browser, dessen Ziele, Anforderungen und Modifikationen in einem Design-Dokument veröffentlicht sind. Fünftens kooperiert Mozilla im Rahmen der Privatsphäre-Initiative Polaris mit dem Tor-Projekt, um die Privatsphäre aller Firefox-Nutzerinnen zu stärken, wobei das Tor-Uplift-Projekt für die Integration der Modifikationen des Tor Browsers in den Firefox sorgt. Sechstens gibt es von der NSA mit dem berühmten Zitat „Tor stinks“ eine Art Qualitätsprädikat. Zu guter Letzt umfasst der Ansatz von Tor auch sogenannte Hidden Services.

Hidden Services (versteckte Dienste) sind Internet-Dienste mit

speziellen, auf .onion endenden Namen, bei denen sowohl Betreiberin

als auch Nutzer anonym bleiben können und die nur innerhalb des

Tor-Netzes mit Tor-Software erreichbar sind (was auch schon mal mit dem

Kampfbegriff „Dark Net“ belegt wird). In Zeiten von

grundrechtsverletzender Massenüberwachung sind solche Dienste als

digitale Selbstverteidigung für Alice und Bob besonders attraktiv, da

sämtliche Daten ausschließlich verschlüsselt im Tor-Netz übertragen

werden. Insbesondere gibt es keinen Tor-Exit, der die eigentlichen

Netzwerkdaten beobachten oder manipulieren könnte. Zudem wird

Ende-zu-Ende-Verschlüsselung sichergestellt, ohne dass wir irgendwelchen

Zertifizierungsstellen vertrauen müssten.

Populäre Betreiberinnen von Hidden Services sind zum Beispiel das unter

der Adresse

http://ic6au7wa3f6naxjq.onion/

erreichbare GnuPG-Projekt und – man

höre und staune – die unter

http://facebookcorewwwi.onion/

erreichbare Datenkrake Facebook. Die

deutsche Metasuchmaschine

MetaGer betreibt ebenfalls einen Hidden Service,

der unter

http://b7cxf4dkdsko6ah2.onion/ zu

soliden, datenschutzfreundlich und anonym ausgelieferten Suchergebnissen

führt. (Alice hat den Hidden Service dieser Suchmaschine wie im Firefox

üblich durch einen Klick auf das grüne Pluszeichen neben dem Suchfeld zu

ihren Suchmaschinen hinzugefügt und durch „Sucheinstellungen ändern“ als

automatisch benutzte Suchmaschine definiert. Ihre anonymen Suchanfragen

verlassen das Tor-Netzwerk dadurch nicht mehr, auch nicht in Zeiten

illegaler Massenüberwachung.)

Hidden Services des Tor-Projektes werden hier aufgelistet, die Tor-Web-Seite ist

unter http://expyuzz4wqqyqhjn.onion/

erreichbar. Das

Debian-Projekt bietet seit August 2016

zahlreiche seiner

Dienste über Hidden Services an, insbesondere können Software und Updates

von Tor geschützt installiert werden, wozu das Paket

apt-transport-tor

dient. Nach Installation dieses Pakets können in /etc/apt/sources.list

die normalen Software-Quellen durch Hidden Services ersetzt werden.

(Unabhängig vom Web sei darauf hingewiesen, dass Bob beispielsweise

seine eigenen

SSH-Server als Hidden Services betreibt, um Verkehrsdatenanalysen zu erschweren.)

Besonders hervorheben möchte ich, dass die renommierte New York Times seit Ende Oktober 2017 als Onion-Dienst unter der Adresse https://www.nytimes3xbfgragh.onion/ zu erreichen ist. Laut eigener Aussage geschieht dies als Experiment in sicherer Kommunikation, wodurch die Zeitung auch in Ländern gelesen werden kann, wo sie zensiert wird. Die Privatsphäre der Leser wird geschützt, sie müssen keine Angst vor Überwachung haben. Dies ist umso bemerkenswerter, als überregionale deutsche Tageszeitungen wie Süddeutsche und FAZ im Jahre 2017 noch nicht einmal per HTTPS erreichbar waren, aber die Aktivierung von JavaScript voraussetzten, was jede/r an IT-Sicherheit Interessierte als verantwortungsloses Handeln erkennen kann. Mit dem von mir empfohlenen NoScript waren derart unsichere Web-Seiten daher unbenutzbar. Die New York Times hat hier nachahmenswerte Maßstäbe gesetzt und ist deutschen Organen weit voraus (die in 2018 immerhin HTTPS eingerichtet haben).

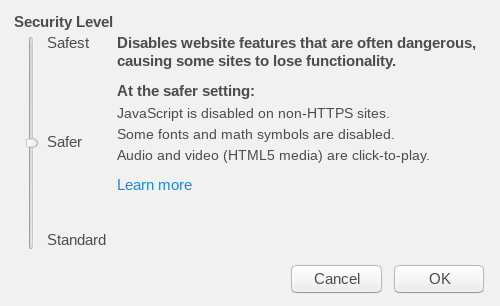

Für das anonymisierte Surfen wird Tor am einfachsten mit dem Tor-Browser-Paket installiert, das sowohl Tor als auch den Tor Browser beinhaltet. Die Software kann bei Bedarf direkt vom USB-Stick gestartet werden. Der Tor Browser enthält Schutzmaßnahmen vor Fingerprinting, so können Sie beispielsweise Zugriffe auf Canvas-Elemente unterbinden. Das oben beschriebene NoScript ist im Tor Browser enthalten und kann in seinen Wirkungen (neben weiteren die Sicherheit erhöhenden Einschränkungen der Browser-Funktionalität) seit der im April 2015 erschienenen Version 4.5 durch einen Sicherheitsschieberegler (engl. security slider) beeinflusst werden (erreichbar durch einen Klick auf die Zwiebel links neben der Adressleiste, dann „Security Settings“; die Zahl und Benennung der verfügbaren Sicherheitsebenen variiert in verschiedenen Versionen des Tor Browsers).

Generell verkörpert dieser Schieberegler einen von Alice und Bob zu wählenden Kompromiss zwischen Sicherheit und Funktionalität. Je mehr Sicherheit, also Schutz vor (cross-device oder „normalem“) Tracking und Fingerprinting sowie Schutz vor Angreifern, die in ihre Rechner eindringen wollen, sie sich wünschen, auf desto mehr potenziell gefährliche Funktionalität müssen sie verzichten, indem sie den Regler von der niedrigsten Voreinstellung (Standard) nach oben verschieben. Dieser Verzicht hat zur Folge, dass manche Web-Seiten nicht oder nur eingeschränkt funktionieren. Persönlich verwende ich eine der höheren Einstellungen.

Für den Tor Browser wird von der Installation weiterer Erweiterungen wie Werbe-Blockern in den FAQ abgeraten. (Wie im Design-Dokument genauer ausgeführt wird, setzen Modifikationen direkt am Browser an, um Tracking und Fingerprinting entgegenzuwirken. Durch Erweiterungen würde Ihr Browser-Verhalten von dem anderer abweichen, was die Möglichkeiten für Ihre Identifikation erhöhen würde.) Spätestens der Skandal um die Browser-Erweiterung Web-of-Trust (WoT) dürfte geklärt haben, dass Sie keine Browser-Erweiterungen installieren sollten, die nicht ausgiebig von Sicherheitsexperten geprüft worden sind. Lesen Sie die Sicherheitshinweise zu Tor im Download-Bereich!

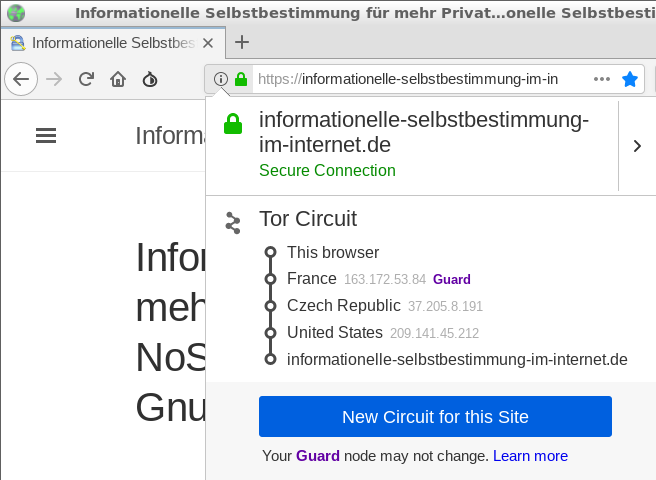

Ihre durch Tor anonymisierte IP-Adresse kann Alice auf dieser Tor-Testseite sehen. Seit der im September 2018 erschienen Version 8.0 des Tor Browsers wird der durch das Tor-Netz verwendete Pfad durch einen Klick auf das Informationssymbol am linken Rand der Adressleiste angezeigt: Hier ist ein Beispiel zu sehen, wo mein Zugriff aus den USA zu kommen schien (mit Zwischenstationen in Frankreich und der Tschechischen Republik).

Es ist übrigens normal und beabsichtigt, dass der erste Tor-Knoten (in obiger Abbildung derjenige in den Niederlanden) als sogenannter Entry-Guard über längere Zeit unverändert bleibt: Wenn diese Knoten regelmäßig gewechselt würden, wäre es nahezu sicher, dass Mallory als Angreifer mit Kontrolle über wenige Guards und Exits irgendwann jeden Tor-Nutzer überwachen könnte. Details und offene Forschungsfragen zu diesem Thema finden sich im Tor-Blog.

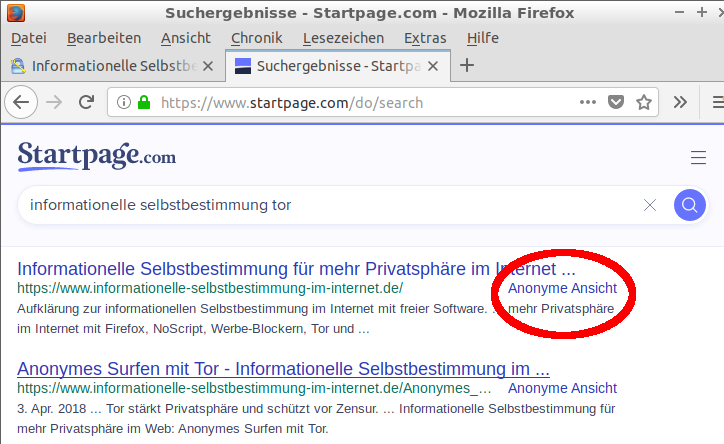

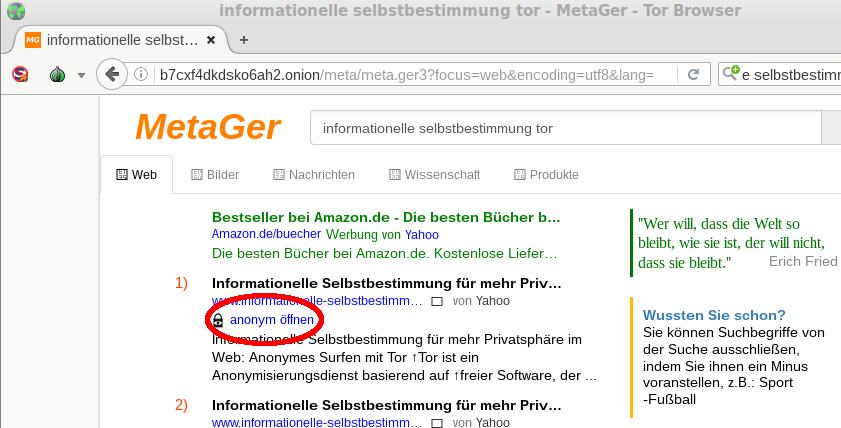

Darüber hinaus besteht ein bekanntes Problem bei der Nutzung von Tor darin, dass manche Web-Seiten-Betreiber (oder ihre Dienstleister, in der Vergangenheit insbesondere CloudFlare) Tor als „böse“ ansehen und Zugriffe blockieren. Dies lässt sich oft durch die Nutzung von Suchmaschinen-Proxies umgehen, etwa von Startpage oder MetaGer (als Onion-Dienst) für die Web-Suche. Wenn der direkte Zugriff auf ein Suchergebnis verweigert wird, helfen eventuell „Anonyme Ansicht“ bzw. „anonym öffnen“ dieser Suchdienste, was in folgenden Beispiel-Suchen hervorgehoben ist. Dann wird die Web-Seite nicht direkt von einem „bösen“ Tor-Exit geladen, sondern vom Tor-Exit über einen Proxy des Suchmaschinenbetreibers, was seltener sabotiert wird.

Am Rande sei erwähnt, dass mit Orbot eine Tor-Implementierung für Android existiert. Unter Android ist der Tor Browser seit September 2018 in experimentellen Versionen verfügbar (und löst damit Orfox ab).

Wer an Betriebssystemen interessiert ist, die sämtliche Daten automatisch anonymisiert über Tor versenden, sei auf das im Rahmen der PC-Grundsicherung erwähnte Live-Linux Tails verwiesen. Darüber hinaus integriert das dort ebenfalls genannte Qubes OS virtuelle Maschinen auf Basis von Whonix, bei denen sämtliche Netzwerkdaten automatisch durch Tor anonymisiert werden. Während Tails ein Live-System darstellt, das vom USB-Stick oder von CD gestartet werden kann, ohne Spuren am eingesetzten Rechner zu hinterlassen, ist Qubes OS ein vollwertiges Betriebssystem.

Nebenbei sei mit

OnionShare

auf eine Anwendung hingewiesen, mit der Dateien über Tor Hidden Services

anonym geteilt werden können. Dies funktioniert auf beliebigen

Rechnern ohne Installation von Server-Software und auch dann, wenn einer oder

beide der Rechner hinter NAT-Routern vernetzt sind und also eigentlich nicht

aus dem Internet erreichbar sind. Technisch startet die Anwendung einen

integrierten Web-Server, der über Tor als Hidden Service unter einer kaum

erratbaren .onion-Adresse verfügbar gemacht wird. Nur Personen, denen eine

derartige Adresse mitgeteilt wird, können über ihren Tor Browser auf die

zugehörige Datei zugreifen.

Abschließend sei die selbstverständliche Tatsache betont, dass Tor wie jedes andere gute Werkzeug sowohl von „den Guten“ ge- als auch von „den Bösen“ missbraucht werden kann. Wer bei Tor an den Kampfbegriff „Dark Net“ denkt, sollte sich das SecureDrop-Verzeichnis ansehen, das Hidden Services von Medien-Organisationen (z. B. Guardian und Washington Post) auflistet, über die Sie und ich bestmöglich geschützt brisante Informationen weitergeben können. Diese Dienste dürften zu den hellsten Angeboten gehören, die es im Web gibt.